23

2015

Apple condenada a 206 millones por infringir una patente

Condenan a Apple a pagar 206 millones por infringir una patente de una fundación universitaria . Una fundación de la Universidad de Wisconsin demandó a Apple a principios de 2014, alegando que usó tecnología patentada en 1998 por la universidad. Dicha tecnología se encuentra en procesadores insertados en varios de sus modelos de iPad y iPhone. Un jurado federal de EE UU condenó a Apple a pagar más de 234 millones de dólares (206 millones […]

20

2015

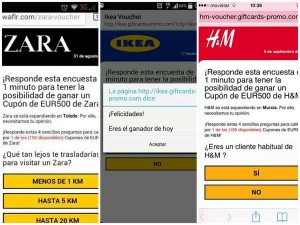

Cuidado con el Virus, Tarjetas de regalo de Ikea por Whatsapp

Un virus circula por Whatsapp usando como gancho marcas como Ikea, Zara o H&M, y promete descuentos en sus tiendas. Desde hace unos días un virus circula por la app Whatsapp disfrazado de tarjeta regalo de las tiendas Ikea. Según el virus, la multinacional sueca te regala 150 euros si rellenas una encuesta, pero en realidad es un virus que roba datos personales y aumenta tu factura. La Policía Nacional ha alertado de la existencia […]

20

2015

Steve Ballmer, compra el 4% de las participaciones de Twitter

El ex jefe de Microsoft, Steve Ballmer, compra el 4% de las participaciones de Twitter Steve Ballmer Steve Ballmer durante una presentación de Microsoft (GTRES). Lo anunció este sábado a través de un tuit en la misma red social. Ballmer se convierte así en el tercer mayor accionista de la compañía, por delante de Dorsey, cofundador de la misma. El ex consejero delegado de Microsoft y propietario del equipo de baloncesto Los Angeles Clippers, […]

1

2015

Ojo con los mails que abrimos, aunque sean de conocidos

Cuando hablamos de seguridad informática en sus múltiples variantes una de las cuestiones que siempre salen a relucir es que hay que actuar con sentido común. Esto implica que el usuario tiene cierta formación o conocimientos en seguridad para poder aplicar este criterio según su experiencia, algo que no siempre ocurre. Pero es que además los correos electrónicos más peligrosos llegarán desde remitentes conocidos. Los atacantes que quieren propagar un virus utilizan la suplantación de […]

Un articulo por

Un articulo por